Um ransomware está circulando e utiliza o o jogo de tiro em primeira pessoa Counter-Strike 2 como isca para ataques. Conhecido como Albabat, ou White Bat, o malware é distribuído por meio de um software falso que se passa por programas de trapaça conhecidos do jogo da Valve.

De acordo com a ISH Tecnologia, especializada em segurança da informação, o Albabat tem como principal alvo o Brasil, mas também há vítimas na Alemanha, Argentina, Cazaquistão, Estados Unidos, Hungria, República Tcheca e Rússia.

O malware é do tipo ransomware, ou seja, invade a máquina de vítimas com intuito de roubar dados e criptografá-los, liberando as informações apenas por meio de pagamento que, no caso, deve ser feito em criptomoedas. Além de se passar por software de trapaça para o Counter-Strike 2, o malware pode se passar por um software falso para ativação digital do Windows 10.

Leia também: Uso dedicado de NPUs para IA dentro de jogos ainda vai levar tempo, diz Intel

Por esse motivo, empresas também podem ser vítimas do ransomware.

De acordo com a equipe de analistas da ISH, um incidente de segurança causado por uma ameaça do porte do Albabat tem a capacidade de criptografar dados vitais para um negócio e, portanto, exigir altos valores para resgate.

Ameaça ampla

O ransomware foi identificado pela primeira vez em novembro de 2023. Foi desenvolvido na linguagem de programação Rust, o que permite que seja compilado facilmente para outros sistemas operacionais fora do ecossistema Microsoft, como o Linux.

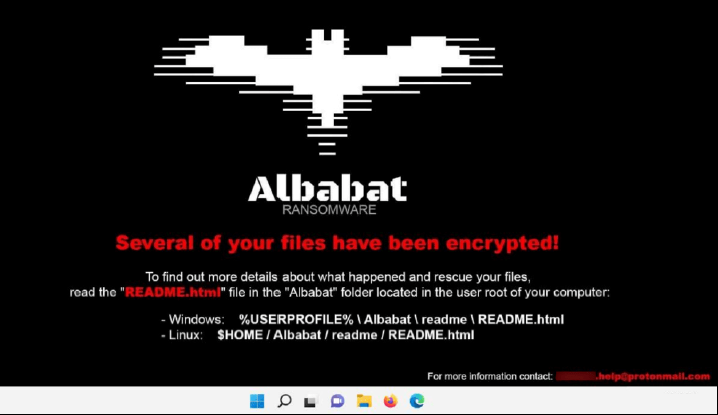

Após baixado, o Albabat se instala na máquina da vítima e adiciona a extensão “.abbt” aos nomes de todos os arquivos “roubados”. A vítima consegue perceber que caiu no golpe, porque o ransomware também modifica o papel de parede da área de trabalho, como na imagem abaixo:

Também na área de trabalho, a vítima passa a ter acesso a um arquivo de texto, que é disponibilizado para servir como um guia para a recuperação dos dados criptografados. O documento orienta a fazer um pagamento de 0,0015 Bitcoin (ou próximo de R$ 318 na cotação atual) para o desbloqueio de dados.

Os cibercriminosos também pedem para que a vítima não tente realizar a descriptografia por conta própria, porque o processo pode resultar em danos irreversíveis.